SPAM

SPAMÉ difícil encontrar quem se utilize do correio eletrônico hoje em dia que já não tenha ouvido falar em spam, ou pior ainda, não seja uma de suas vítimas diárias. Se você é um dos felizardos que nunca foi apresentado ao spam, saiba que este é o termo pelo qual é comumente conhecido o envio, a uma grande quantidade de pessoas de uma vez, de mensagens eletrônicas, geralmente com cunho publicitário, mas não exclusivamente. O spam também é conhecido pela sigla inglesa UCE (Unsolicited Commercial Email, ou Mensagem Comercial Não-Solicitada). Em plena era de Internet comercial, o spam é uma das principais perturbações para internautas, administradores de redes e provedores, de tal forma que o abuso desta prática já se tornou um problema de segurança de sistemas. Além disso, é também um problema financeiro, pois vem trazendo perdas econômicas para uma boa parte dos internautas e lucro para um pequeno e obscuro grupo. Mas originalmente, SPAM foi o nome dado a uma marca de presunto picante (SPiced hAM, em inglês, de onde surgiu a sigla) enlatado da Hormel Foods, uma empresa norte-americana que vende o produto desde 1937. E como o nome de uma comida enlatada se tornou sinônimo de uma das piores pragas da Internet? A resposta é, curiosamente, o grupo de comediantes britânicos Monty Python.

BOT

BOT

Um computador comprometido por programas maliciosos e conectado à Internet pode ser prejudicial não só para o seu dono, como para muitas outras pessoas. E uma das formas comuns de comprometimento de computadores domésticos, atualmente, está relacionada aos chamados

bots, softwares maliciosos que formam redes de máquinas comandadas remotamente por alguém mal-intencionado. A palavra

bot provém de

robot (robô) e se refere ao fato de que uma máquina comprometida por um desses programas pode ser controlada a distância e receber comandos de terceiros. Os computadores infectados por

bots são chamados de zumbis, e as redes formadas por vários zumbis coordenados são chamadas de

botnets (redes de robôs).

TROJANTrojan Horse ou Cavalo de Tróia é um programa que age como a lenda do cavalo de Tróia, entrando no computador e liberando uma porta para um possível invasor.

O conceito nasceu de simples programas que se faziam passar por esquemas de autenticação, em que o utilizador era obrigado a inserir as senhas, pensando que estas operações eram legítimas. Por exemplo, na autenticação de uma shell, poderia ser um simples programa numa conta já aberta, e o utilizador que chegasse seria forçado a introduzir a sua password. O trojan iria então guardar o password e mascarar a conta (que seria do dono do trojan) para que parecesse legítima (a conta da vítima). Entretanto, o conceito evoluiu para programas mais completos.

Os trojans atuais são disfarçados de programas legítimos, embora, diferentemente de vírus ou de worms, não criem réplicas de si. São instalados diretamente no computador. De fato, alguns trojan são programados para se auto-destruir com um comando do cliente ou depois de um determinado tempo. Os trojans ficaram famosos na Internet pela sua facilidade de uso, fazendo qualquer pessoa possuir o controle de um outro computador apenas com o envio de um arquivo. Por isso os trojans têm fama de ser considerados "ferramentas de script kid".

Os trojans atuais são divididos em duas partes: O servidor e o cliente. O servidor se instala e se oculta no computador da vítima, normalmente dentro de algum outro arquivo. No momento que esse arquivo é executado, o computador pode ser acessado pelo cliente, que irá enviar instruções para o servidor executar certas operações no computador da vítima.

Geralmente um trojan é instalado com o auxílio de um ataque de engenharia social, com apelos para convencer a vítima a executar o arquivo do servidor, o que muitas vezes acaba acontecendo, dada a curiosidade do internauta. Tipos de Cavalo de tróia: Keylogger e Backdoor. O Horse Trojan, é um dos vírus mais encontrados em computadores domésticos, a fim de roubar uma determinada senha para cometer certos crimes financeiros no caso de um cliente que utiliza alguma serviço de internet Banking.

Fontes:

Terra,

Wikipéida

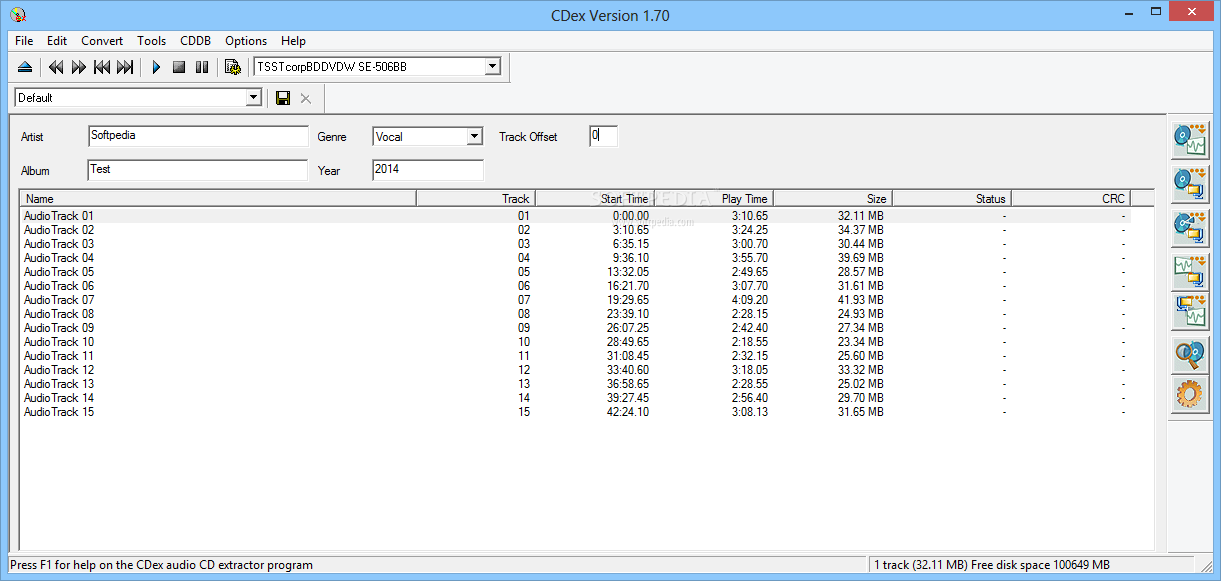

A instalação é simples e cria uma impressora chamada PDF Creator, quando quiser criar o arquivo é só direcionar as impressões para ela.

A instalação é simples e cria uma impressora chamada PDF Creator, quando quiser criar o arquivo é só direcionar as impressões para ela.

Sabia que ele já está em funcionamento no Brasil, com cerca de 3 mil usuários? Pois é, e em 2008 este número deve dobrar!

Sabia que ele já está em funcionamento no Brasil, com cerca de 3 mil usuários? Pois é, e em 2008 este número deve dobrar! Esta modalidade de internet tende a ser mais barata do que as demais, pelo simples fato de que todo cabeamento necessário para a distribuição do sinal já está instalado, conectado e funcionando. A rede elétrica é a única que chega a 98% das unidades habitacionais do país. Isto inclui comércio, residências, indústrias e zonas rurais. Esta soma de fatores, fazem do PLC uma ótima opção para projetos de inclusão digital.

Esta modalidade de internet tende a ser mais barata do que as demais, pelo simples fato de que todo cabeamento necessário para a distribuição do sinal já está instalado, conectado e funcionando. A rede elétrica é a única que chega a 98% das unidades habitacionais do país. Isto inclui comércio, residências, indústrias e zonas rurais. Esta soma de fatores, fazem do PLC uma ótima opção para projetos de inclusão digital.

Mozilla finaliza versão de testes do novo Firefox; versão final deve sair em junho

Mozilla finaliza versão de testes do novo Firefox; versão final deve sair em junho

Durante uma conferência on-line organizada pela empresa, o gerente-geral da equipe do Microsoft Internet Explorer, Dean Hachamovitch, deu uma pequena demonstração do sucessor do IE 7, lançado em outubro de 2006.

Durante uma conferência on-line organizada pela empresa, o gerente-geral da equipe do Microsoft Internet Explorer, Dean Hachamovitch, deu uma pequena demonstração do sucessor do IE 7, lançado em outubro de 2006.